За 2FA-аплікації

Дниськы показкуєме за аплікації про двофакторну автентикацію (2FA). Як они фунґувут, нашто йих си пӯдключати, чим сут лїпші выд єдноразовых кодӯв на імейл авадь у SMS? Розбераєме ся.

0. Што вто двофакторна автентикація?

Доброє звіданя. Ися страшно розумна пара слӯв, кидь описати накурто тай простыми словами, означає роздїленя процеса дӯставаня приступа д дачому (приміром, вашому акаунтови у соціалнӯв сїтцї) на два рӯзні крокы. Иппен «рӯзні», бо иншак бысьме говорили за двокрочну веріфікацію — Two-Step Verification авадь 2SV — айбо тото тема на докус другый текст.

Тота рӯзнота помежи кроками автентикації ся проявляє у тому, з якым «фактором» маєме дїло — выдїлявут ся згруба три тіпа такых факторӯв:

• што хосновач знає (приміром парол авадь PIN-код)

• што хосновач має (приміром, смартфон авадь фізичный ключ)

• кым хосновач є (біометрія, приміром выдбиток перста авадь сїтчаткы ока)

Кидь захоснуєме даякі два из сих факторӯв, будеме мати двофакторну автентикацію. Сяк ся пӯднимат безпека: даже у сітуації, кой ткось даґде утягне ваш парол, є высока шанса, ож тот ткось не прӯйде дале, бо не буде мати код из SMS, імейла авадь аплікації-автентикатора.

1. Як фунґувут 2FA-аплікації?

Типирь перейдеме ид иппен аплікаціям про двофакторну автентикацію. Примірӯв універзалных автентикаторӯв є повно: Google Authenticator, Microsoft Authenticator, Authy Authenticator.

Як думаєте, як они ся капчавут из другыми сайтами тай ушелиякыми сервісами?

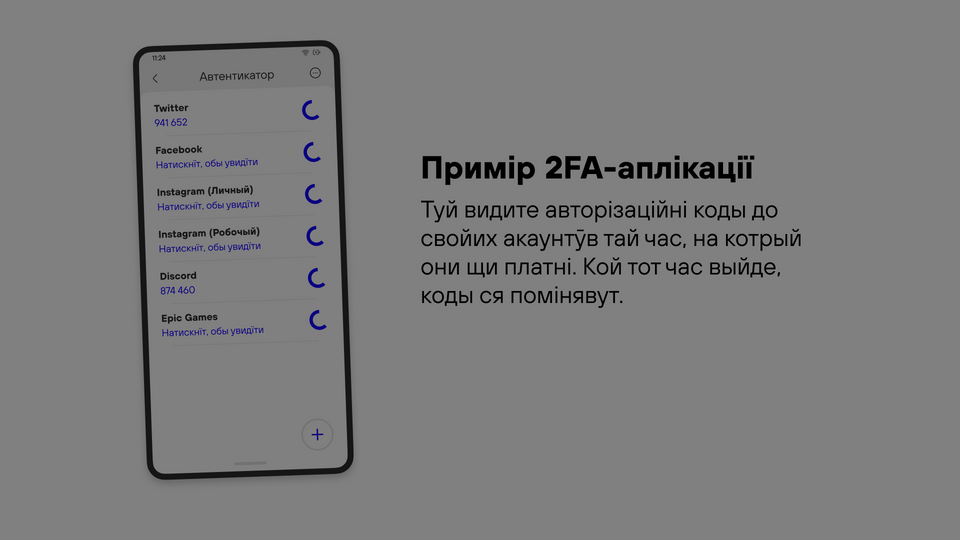

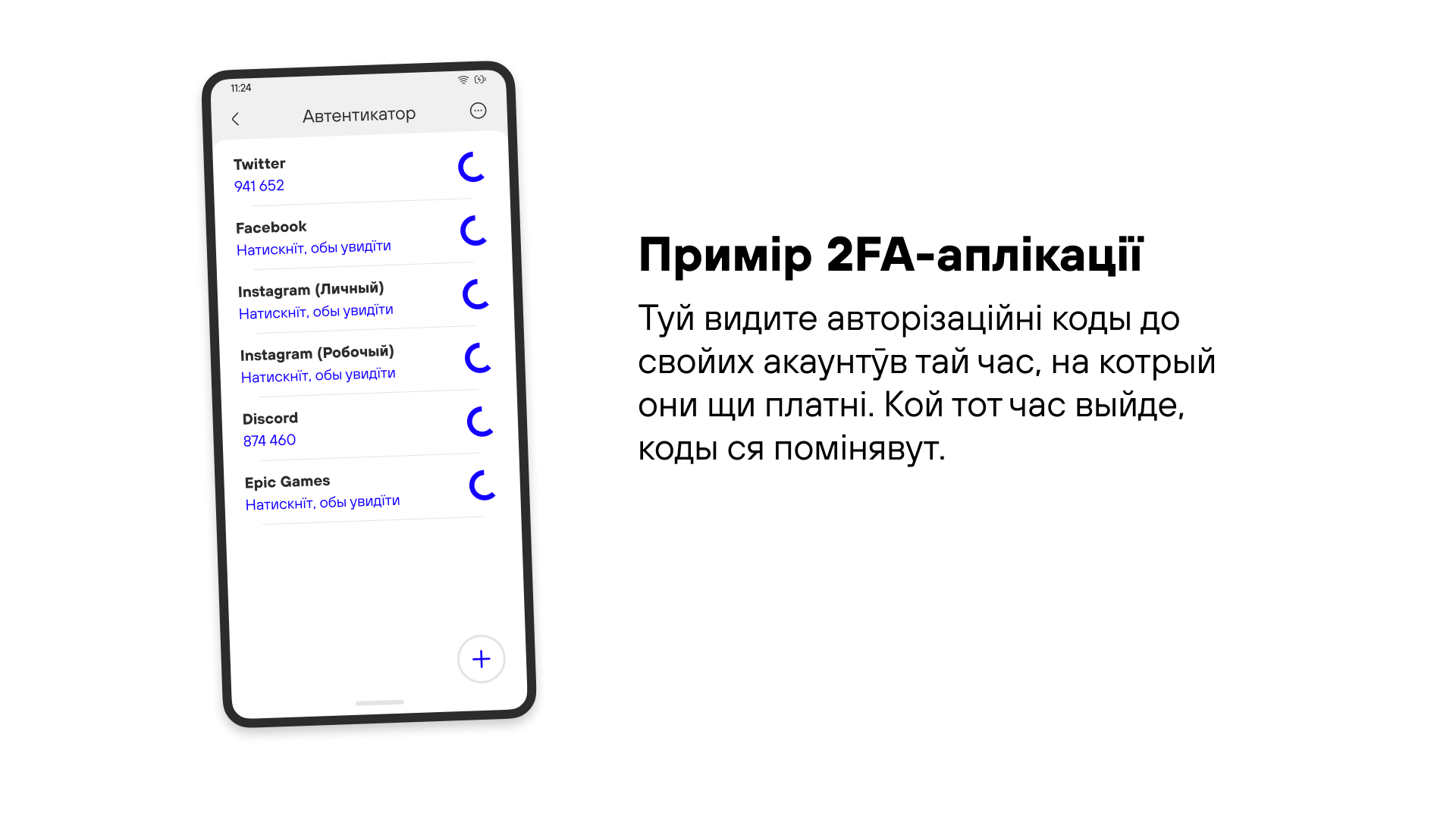

Прінціп роботы такый: аплікація кажді N секунд ґенерує код, котрый вы вписуєте/копіруєте, обы зайти у свӯй акаунт. Обы пӯдкапчати аплікацію, єден раз скануєте QR-код, зґенерованый сервісом, на котрый хочете мати 2FA.

Айбо у сьому процесови сут інтересні нюансы.

Приміром, вам не трїбен інтернет на телефонї, обы там ся ґенеровали коды у Google Authenticator. Ґенерація удбыват ся офлайн — про неї аплікації даже не треба споєня з сайтом, де вы введете код!

Так є спозад того, ож 2FA-аплікації контактувут из сервісом лиш єден раз — товды, кой пӯдкапчуєте йих ид тому сервісови. Ушыткі далші разы аплікація просто ґенерує коды прямо на девайсови, а сервіс просто йих у себе провіряє. Исе щи май читаво збиват планы ушелиякым злодїям: як мож перехватити код, кидь вӯн ся ниґде не передає?

Смысел у тому, ож тот QR-код, котрый скануєте на етапови актівації 2FA, переносит автентикаторови ушытку трїбну на ґенерацію єдноразовых кодӯв інформацію. Сяк обадва бокы будут годни раз у даякый інтервал давати єднакі коды: аплікація — про указованя йих хосновачови, а сервіс — про валідацію уведеного хосновачом кода.

Годни сьте си тото представити ги звіряня годинок: сервіс тай автентикатор так гибы єден раз крутят свої годинкы на тот час, за котрый обоє ся договорили. Пак хосновач у любый час годен зазвідати «кулко годин?» аплікацію тай уповісти удповідь сервісови — тому доста поникати на свою годинку, при тому не говорячи з аплікаційов напряму.

2. Нашто си уключати тоты 2FA-аплікації?

Почасти на йсе звіданя уже удповідаєме у спередущых абзацох. Айбо грїх не дати сяку хосенну інформацію окреме.

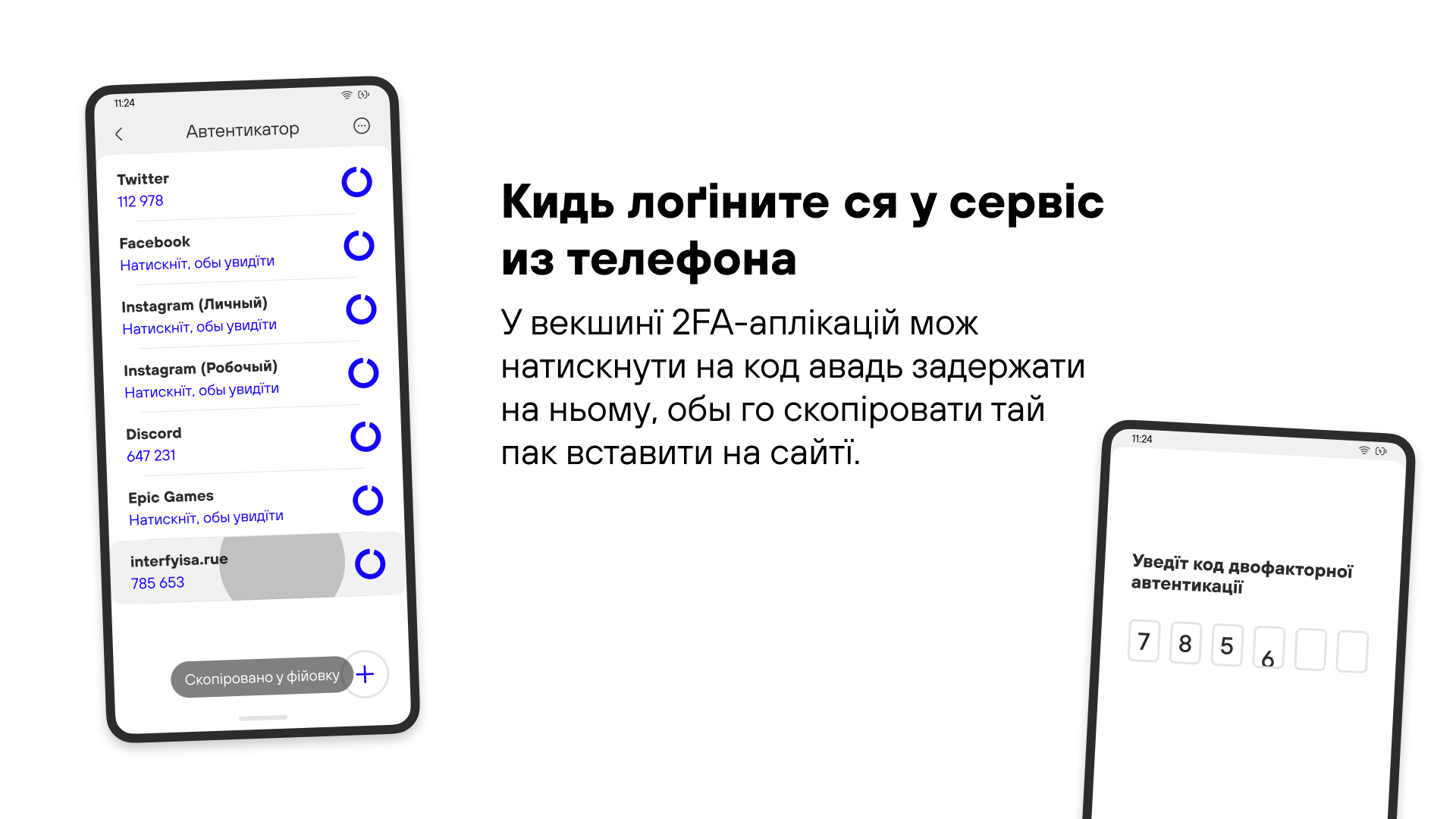

Майглавным плусом аплікацій про двофакторну автентикацію є йихня бізӯвнӯсть. Уломити акаунт, захыщеный єдным лиш паролом, легко: парол ся не мінят (кидь вы го не поміняєте), про нього не треба брати ваш телефон, а у векшинї припадӯв єден парол удперат злодїйови нараз пару акаунтӯв, бо люде часто не хотят / забывавут удумововати рӯзні паролы на рӯзні акаунты. Айбо двофакторна автентикація ушытко мінят: типирь обы зайти у ваш акаунт, злодїй мусит не лиш знати ваш парол, айбо и мати фізичный приступ ид вашому смартфону, при тому даже кидь вӯн даяк выдурит у вас на секундочку телефон тай увидит код, у нього буде лиш 30–60 секунд, обы го захосновати, иншак код просто перестане быти платным.

3. Чим 2FA-аплікації сут лїпші выд єдноразовых кодӯв из імейлӯв авадь SMS?

Главна удлика у тому, ож SMS тай імейлы мож перехватити без приступа ид вашӯв SIM-картї авадь поштовӯв ладичцї — сесе особено платно про тоталітарні державы. Сякі трафункы уже были, приміром, у Іранї, де перехвачовали ся авторізаційні SMS-коды про Telegram через операторӯв, обы взламовати акаунты горожан.

Бонусом: як си наштімовати авторізацію через 2FA-аплікацію?

Кидь сервіс, котрый хочете захыстити 2FA, не має свої аплікації на сякоє дїло, мусите раз покласти дашто сторонньоє: приміром, Google Authenticator, Microsoft Authenticator авадь Authy Authenticator.

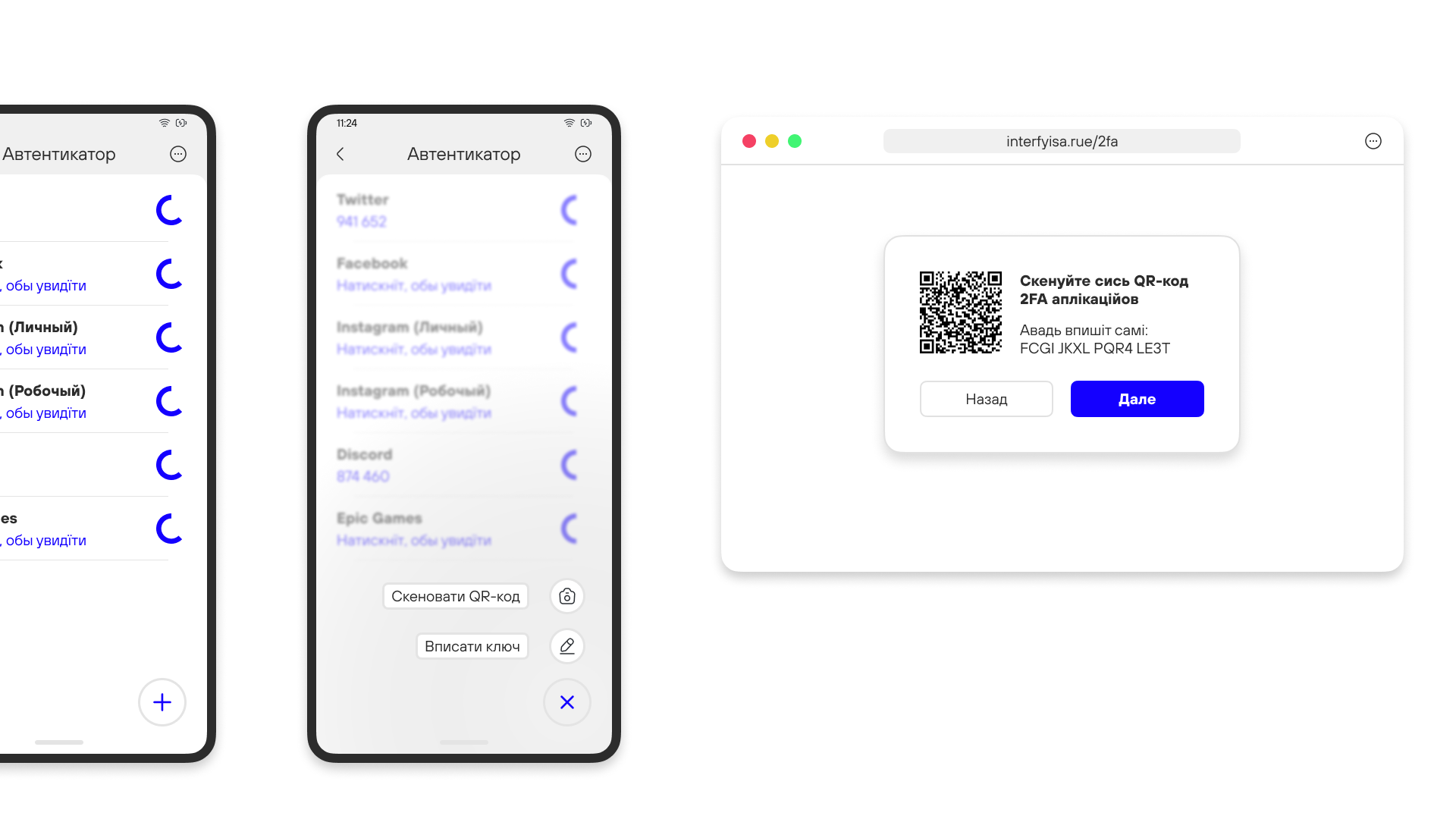

Дале треба буде перейти у штімованя безпекы удну сервіса, на котрый хотїли бысьте повісити двофакторный «замок»: там має быти пункт «Two-Factor Authentication» («Двофакторна автентикація») авадь «Two-Step Verification» («Двокрочна веріфікація»). Убераєте «Third-party authenticator app» («Стороння аплікація-автентикатор»), кидь вам давут такый выбор.

На сьому етапови дӯстаєте QR-код тай шорик из букв тай чисел — исе два способы припойити автентикатор на ваш выбор, не є розликы што з сього уберати. QR-код треба скеновати у 2FA-аплікації, а шорик мож увести вручну. Кой вы зъяжете сервіс из аплікаційов, автентикатор вам укаже код, котрый будете мусїти увести у сервісови — готово, типирькы у вас наштімована двофакторна автентикація!

Важно: фурт думайте за запасні способы зайти у свӯй акаунт — на случай кидь стратите телефон авадь у вас його украдут. Про то сут запасні коды (backup codes), котрі фунґувут лиш по разу тай записувут ся даґде у дуже секретному тай безпечному містї, авадь алтернативні способы авторізації у обход 2FA.

Коментарї () • Правила коментованя